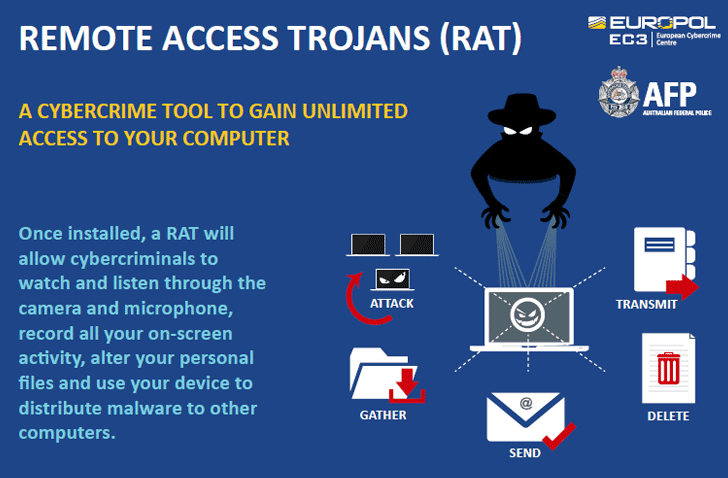

A remote access Trojan (RAT) is a malware program that opens a backdoor, enabling administrative control over the victim’s computer. RATs are typically downloaded together with a seemingly legitimate program, like a game, or are sent to the target as an email attachment.

How to create remote access trojan?

Remote Access Trojan Examples

- Back Orifice. Back Orifice (BO) rootkit is one of the best-known examples of a RAT. ...

- Sakula. Sakula, also known as Sakurel and VIPER, is another remote access trojan that first surfaced in November 2012.

- Sub7. Sub7, also known as SubSeven or Sub7Server, is a RAT botnet. ...

- PoisonIvy. ...

- DarkComet. ...

What to do if you get a Trojan?

What to do if You Get a Trojan Virus Tips

- Identify the Trojan. After recognizing a file infected with Trojan horse, it becomes easy to remove. ...

- Disable the function of System restore. If you forget this step, then it will restore the files you delete.

- Restart the Computer. When you restart, press F8 and then select safe mode to start your computer.

- Go to Add or Remove Programs. ...

- Remove extensions. ...

What is remote access and how can I use it?

Windows 10 Fall Creator Update (1709) or later

- On the device you want to connect to, select Start and then click the Settings icon on the left.

- Select the System group followed by the Remote Desktop item.

- Use the slider to enable Remote Desktop.

- It is also recommended to keep the PC awake and discoverable to facilitate connections. ...

How to detect remote access?

What Does a RAT Virus Do?

- Get access to confidential info including usernames, passwords, social security numbers, and credit card accounts.

- Monitor web browsers and other computer apps to get search history, emails, chat logs, etc.

- Hijack the system webcam and record videos.

- Monitor user activity by keystroke loggers or spyware.

- Take screenshots on the target PC.

¿Qué es in Remote Access Trojan?

Una vez que un RAT ha tomado control de una computadora, puede ejecutar virtualmente cualquier tipo de actividad maliciosa, incluyendo espiar a los usuarios de la computadora y ataques o actividades ilícitas contra otros usuarios y equipos.

¿Qué virus es Trojan?

En informática, se denomina caballo de Troya, o troyano, a un malware que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.

¿Qué es un archivo Trojan?

El término se tomó prestado de la historia del caballo de madera usado para engañar a los defensores de Troya y poder introducir soldados a hurtadillas en la ciudad. Un troyano oculta software malicioso dentro de un archivo que parece normal.

¿Qué es un RAT ciberseguridad?

Un troyano de acceso remoto, más conocido popularmente como RAT, es un tipo de malware que puede llevar a cabo una vigilancia encubierta en el ordenador de la víctima. Su comportamiento es muy similar al de los keyloggers .

¿Qué puede causar un virus troyano?

En una red corporativa, un virus troyano que envía spam puede generar un leve aumento del tráfico de comunicación, en tanto que otros tipos de infección pueden causar el colapso total de la red corporativa o la pérdida de datos críticos de la empresa.

¿Por qué se llama virus troyano?

¿Es un malware o un virus? El malware troyano toma su nombre de la historia clásica del caballo de Troya porque imita su técnica para infectar equipos. Un troyano se oculta dentro de programas aparentemente inocuos o trata de engañarlo para que lo instale.

¿Qué es un virus troyano y como eliminarlo?

¿Que es un troyano? Un caballo de Troya, como también es conocido, es un virus capaz de infiltrarse en nuestro sistema camuflado en el interior de cualquier tipo de archivo. El atacante puede hacerte creer que te estás descargando un software de uso legal, una app, una películas, videojuegos, libros, etc.

¿Qué hace un RAT?

El RAT (Remote Administration Tool) se creó como una forma de ayudar en remoto a gestionar configuraciones y solucionar problemas informáticos eficazmente. Sin embargo, actualmente, la denominación RAT hace referencia a un tipo de malware.

¿Cuál es el mejor RAT?

Sin embargo, uno de los RAT de Android más famosos que existe es AndroRAT. AndroRAT se desarrolló originalmente como un proyecto de investigación que demuestra la capacidad de controlar de forma remota los dispositivos Android.

¿Qué es un RAT en telecomunicaciones?

¿Cuál es la RAT (Tecnología de Acceso de Radio) que utiliza LTE? RAT (Radio Access Technology) de LTE se basa en OFDMA (Orthogonal División de Frecuencia Multiple Access). Técnicas MIMO (Multiple Input Multiple Output) de antena, también utilizan LTE para aumentar las velocidades de datos de aire.

¿Qué archivos son peligrosos?

¿Cuáles son los cuatro tipos de archivos más peligrosos?Archivos ZIP y RAR. A los ciberdelincuentes les encanta ocultar malware en los archivos. ... Documentos de Microsoft Office. ... Archivos PDF. ... Imágenes de disco IMG e ISO.

¿Cómo saber si un archivo es seguro?

Analizar el archivo online Una opción muy recomendable que podemos usar es la de Virus Total. Es una página web que nos permite analizar un archivo de manera gratuita, así como también una URL. Va a ayudar a que evitemos la descarga de archivos que puedan ser un peligro.

¿Cuáles son los archivos que pueden ser infectados por los virus?

Archivos del paquete Office de Microsoft. Especialmente documentos de Word, Excel y PowerPoint. ... Documentos PDF. Los ciberdelincuentes suelen utilizar estos documentos para dirigirse a los usuarios con un texto pidiéndoles que visiten páginas no seguras. ... Archivos ZIP y RAR. ... Imágenes.

¿Qué debemos hacer sí abrimos un archivo sospechoso?

Lo mejor llegado el caso es borrar directamente ese correo electrónico que hemos recibido. Además, si queremos garantizarnos que no vamos a recibir más correos desde esa cuenta siempre podremos darle a bloquear. Así no tendremos problemas si en algún momento nos pilla despistados y abrimos ese archivo que recibamos.

How Does a Remote Access Trojan Work?

RATS can infect computers like any other type of malware. They might be attached to an email, be hosted on a malicious website, or exploit a vulnerability in an unpatched machine.

The Threat of the RAT

Different attacks require different levels of access to a target system, and the amount of access that an attacker gains determines what they can accomplish during a cyberattack.

How to Protect Against a Remote Access Trojan

RATs are designed to hide themselves on infected machines, providing secret access to an attacker. They often accomplish this by piggybacking malicious functionality on a seemingly legitimate application. For example, a pirated video game or business application may be available for free because it has been modified to include malware.

Prevent RAT Infections with Check Point

Protecting against RAT infections requires solutions that can identify and block malware before it gains access to an organization’s systems.

How are Remote Access Trojans Useful to Hackers?

Attackers using remote control malware cut power to 80,000 people by remotely accessing a computer authenticated into SCADA (supervisor y control and data acquisition) machines that controlled the country’s utility infrastructure. RAT software made it possible for the attacker to access sensitive resources through bypassing the authenticated user's elevated privileges on the network. Having access to critical machines that control city resources and infrastructure is one of the biggest dangers of RAT malware.

Why do attackers use remote devices?

Instead of storing the content on their own servers and cloud devices, attackers use targeted stolen devices so that they can avoid having accounts and servers shut down for illegal content.

What is remote control software?

Legitimate remote-control software exists to enable an administrator to control a device remotely. For example, administrators use Remote Desktop Protocol (RDP) configured on a Windows server to remotely manage a system physically located at another site such as a data center. Physical access to the data center isn’t available to administrators, so RDP gives them access to configure the server and manage it for corporate productivity.

What happens if you remove the internet from your computer?

Removing the Internet connection from the device disables remote access to your system by an attacker. After the device can no longer connect to the Internet, use your installed anti-malware program to remove it from local storage and memory. Unless you have monitoring configured on your computer, you won't know which data and files transferred to an attacker. You should always change passwords across all accounts, especially financial accounts, after removing malware from your system.

Techopedia explica el troyano de acceso remoto (RAT)

El mecanismo de instalación de una RAT generalmente se adjunta a un programa legítimo. Las RAT suelen estar ocultas en los juegos u otros programas pequeños, así como en los archivos adjuntos de correo electrónico que los usuarios descargan. Los impostores pueden personalizar las características de RAT, como cuándo y dónde lanzar el troyano.

Control remoto Buh-bye: cosas que puedes controlar con tu teléfono inteligente

Los teléfonos inteligentes no son solo teléfonos. Son navegadores de Internet, linternas, relojes, despertadores, cámaras y más para millones de usuarios. Entonces, junto con todos los otros dispositivos que los teléfonos inteligentes han depuesto tan hábilmente, es ...

Ataques troyanos de acceso remoto en aumento: cómo puede protegerse

Mientras que muchos ven a los troyanos como ataques obsoletos que han sido reemplazados por malware más sofisticado, los troyanos de acceso remoto han visto un aumento reciente en el uso.

How to protect yourself from remote access trojans?

Just like protecting yourself from other network malware threats, for remote access trojan protection, in general, you need to avoid downloading unknown items; keep antimalware and firewall up to date, change your usernames and passwords regularly; (for administrative perspective) block unused ports, turn off unused services, and monitor outgoing traffic.

What is a RAT trojan?

RAT trojan is typically installed on a computer without its owner’s knowledge and often as a trojan horse or payload. For example, it is usually downloaded invisibly with an email attachment, torrent files, weblinks, or a user-desired program like a game. While targeted attacks by a motivated attacker may deceive desired targets into installing RAT ...

What Does a RAT Virus Do?

Since a remote access trojan enables administrative control , it is able to do almost everything on the victim machine.

How does RAT malware work?

Once get into the victim’s machine, RAT malware will hide its harmful operations from either the victim or the antivirus or firewall and use the infected host to spread itself to other vulnerable computers to build a botnet.

Why do RATs use a randomized filename?

It is kind of difficult. RATs are covert by nature and may make use of a randomized filename or file path structure to try to prevent identification of itself. Commonly, a RAT worm virus does not show up in the lists of running programs or tasks and its actions are similar to those of legal programs.

Is Sub 7 a trojan horse?

Typically, Sub 7 allows undetected and unauthorized access. So, it is usually regarded as a trojan horse by the security industry. Sub7 worked on the Windows 9x and Windows NT family of OSes, up to and including Windows 8.1. Sub7 has not been maintained since 2014. 4.

Can a RAT remote access trojan be used on a computer?

Since RAT remote access trojan will probably utilize the legitimate apps on your computer, you’d better upgrade those apps to their latest versions. Those programs include your browsers, chat apps, games, email servers, video/audio/photo/screenshot tools, work applications…

How do remote access Trojans work?

The Remote Access Trojans get themselves downloaded on a device if the victims click on any attachment in an email or from a game. It enables the attacker to get control over the device and monitor the activities or gaining remote access. This RAT makes itself undetected on the device, and they remain in the device for a longer period of time for getting data that may be confidential.

What is the advantage of remote access?

Advantage of Remote Access Trojans : It can be used to capture screenshots. The attacker can activate the webcam, or they can record video. The RAT can be used to delete the files or alter files in the system. It can also be used to capture screenshots.

What is the most powerful Trojan?

One of the most powerful Trojans that are popularly used by the attacker or hacker is Remote Access Trojan. This is mostly used for malicious purposes. This Trojan ensures the stealthy way of accumulating data by making itself undetected. Now, these Trojans have the capacity to perform various functions that damages the victim.

¿Qué es un troyano y para qué sirve?

En la mayoría de los casos, los troyanos se usan como spyware. Un hacker que busca dinero puede usarlo para obtener pulsaciones de teclas y archivos de una computadora infectada. Estas pulsaciones de teclas y archivos pueden contener información bancaria, contraseñas, fotos confidenciales o conversaciones privadas.

¿Qué software se utiliza para buscar y realizar actividades RAT?

OSSEC es el líder actual de HIDS y se puede instalar en los sistemas operativos Unix, Linux y Mac OS. Examina los registros de eventos para buscar actividades RAT. Este software es un proyecto de código abierto propiedad de la empresa de seguridad cibernética, Trend Micro .

¿Cómo Mirage y MirageFox infectan los sistemas?

Mirage y MirageFox acceden a los sistemas objetivo a través de campañas de spear phishing. Estas generalmente están dirigidas a los ejecutivos de una empresa víctima. El troyano se entrega incrustado en un PDF. Al abrir el PDF, los scripts se ejecutan e instalan el troyano. La primera acción de este es informar al sistema de Comando y Control con una auditoría de las capacidades del sistema infectado. Esta información incluye la velocidad de la CPU, la capacidad y la utilización de la memoria, el nombre del sistema y el nombre de usuario.

¿Qué es un RAT en informatica?

Un troyano de acceso remoto, más conocido popularmente como RAT, es un tipo de malware que puede llevar a cabo una vigilancia encubierta en el ordenador de la víctima. Su comportamiento es muy similar al de los keyloggers . Sin embargo, las RAT pueden hacer mucho más que recopilar datos de pulsaciones de teclas, nombres de usuario y contraseñas.

¿Cómo funciona el motor de detección de OSSEC?

Esta es una herramienta de recopilación de datos, que no tiene un front-end muy fácil de usar. El motor de detección de OSSEC se basa en políticas, que son condiciones de alerta que pueden surgir en los datos. Pueden adquirirse paquetes de políticas previamente escritos de otros usuarios de OSSEC que ponen sus paquetes a disposición de forma gratuita en el foro de la comunidad de usuarios de OSSEC. También se pueden escribir las propias políticas.

¿Cómo funciona el bro?

Bro es un NIDS gratuito que se puede instalar en Unix, Linux y Mac OS. Este es un sistema de monitoreo de red que incluye métodos de detección de intrusos. Las capas de aplicación NIDS, como Bro, tienen mejores capacidades de detección porque aplican análisis a través de paquetes. Bro utiliza análisis basados en firmas y detección basada en anomalías.

¿Qué es el kit de herramientas?

El kit de herramientas incluye métodos de infección, como código malicioso para incrustar en sitios web que desencadenan rutinas de instalación. Otros elementos propagan la RAT enviando enlaces a páginas web infectadas. Estos se envían a los contactos de redes sociales de un usuario infectado.